TeslaCrypt 2.0移除指南

什么是TeslaCrypt 2.0?

什么是勒索软件?

勒索软件是恶意的病毒,它通常会通过受感染的电邮包括附件进入受害者的计算机。如果用户打开这些文件,该病毒就会在受害者的计算机上开始运行,并入侵受害者的个人文件包括音频、视频及文字档。勒索软件会将这些文件加密,并向用户索取赎金以取回他们的文件。但不幸的是,支付赎金并不保证用户将取回个人文件。

TeslaCrypt 发行了另一个版本

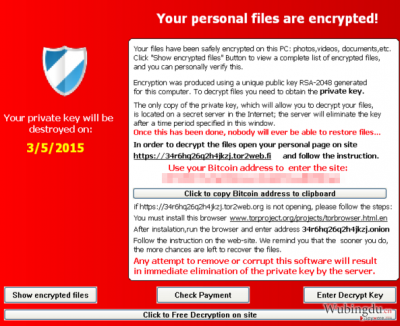

TeslaCrypt 这个隶属恐怖类别的勒索软件是一种恶意的计算机病毒,其最新版本—— TeslaCrypt 2.0 已经发行 (有关其前版本可查看此文章—— TeslaCrypt 病毒)。这个新版本与前版本不同,因为现在 TeslaCrypt 病毒将所加密的文件扩展改为 .VVV。一旦文件被加密,TeslaCrypt 会显示一份教导如何取回数据的指示,所含内容抄自 CryptoWall 病毒的警告信息。这个病毒通常会要求高达 500$ 的赎金,并需通过比特币支付系统支付。

TeslaCrypt 2.0 使用 AES-256-CBC 算法来加密文件,对于每个受感染的计算机,此病毒使用 ECHD 算法生成不同的主密钥。不幸的是,安全厂商声称,在没有支付赎金的情况下,用户很难或几乎不可能取回被加密的文件。然而,支付赎金并不能保证你将取回你的文件—— 你不能信任这些窃取你私人数据的网络罪犯。如果你看到 TeslaCrypt 2.0 的警告信息,加上你已经不能打开你的个人文件,你应立即移除 TeslaCrypt 2.0 恶意软件以停止加密过程。你可以使用 FortectIntego 恶意软件移除程序来做到这一点。

TeslaCrypt 2.0 如何感染我的计算机?

勒索软件病毒通常是通过恶意的电邮信件以木马程序的形式来传播。此外,已经知道这个新版本的 TeslaCrypt 将游戏玩家设为其目标,因此它会与各种计算机游戏绑定在一起来传播。这个恶意的病毒会永久性地破坏你的个人文件,所以你应该非常小心这个程序。这里有一些建议,可以帮你避免感染 TeslaCrypt 2.0:

- 请勿浏览可疑的网站。这些网站通常充满了烦人的广告内容和各种的弹出。

- 请勿从不可信任的网域下载可疑的软件 – 非常大的可能性这些下载会附带恶意或受感染的程序甚至病毒。

- 请勿打开不明发送者的电邮和附件 – 这些附件可能含有恶意软件。

- 在计算机上安装软件时请小心。请关注安装过程的每个步骤,阅读有关使用条款及隐私政策,并选用安全的安装选项,即“自定义或“高级”选项。这些选项提供了建议安装的额外程序列表,如果你看到这些不熟悉程序的安装建议,请取消它们。

如果你认为 TeslaCrypt 2.0 恶意软件已经感染你的计算机,并且正在加密你的文件,请移到下一个页面查看 TeslaCrypt 2.0 移除指示及如何将这些文件解密的建议。

如何移除这个勒索文件?

你可以尝试自己删除这个恶意病毒,但我们强烈建议你使用自动移除法来移除 TeslaCrypt 2.0 病毒。这是一个极度危险的病毒,并经过专业编写,因此不能像移除间谍软件般那么轻易就可以将它除掉。我们建议你使用 SpyHunter 这个反恶意软件来自动移除它。以下的程序可以帮你解密文件:Photorec、R-Studio 或 Kaspersky virus-fighting utilities。你可以尝使用以下方提供的指示来手动移除这个病毒:

手动TeslaCrypt 2.0移除指南

使用 Safe Mode with Networking 来移除 TeslaCrypt 2.0

-

步骤1: 将你的计算机重新启动至 Safe Mode with Networking

Windows 7 / Vista / XP- 点击 Start → Shutdown → Restart → OK.

- 当你的计算机处在活跃的状态时,开始点击 F8 几次直至你看到 Advanced Boot Options 窗口

-

从列表中选择 Safe Mode with Networking

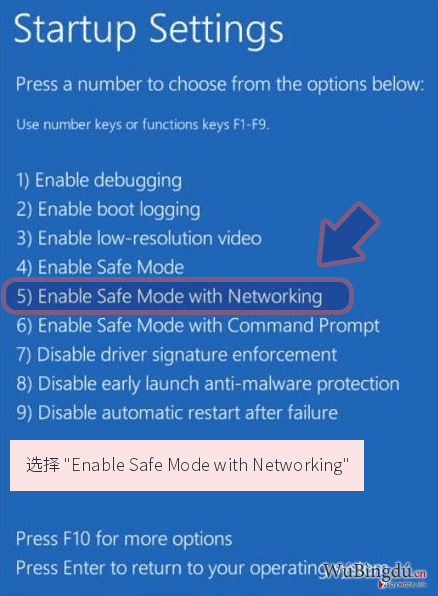

Windows 10 / Windows 8- 在 Windows 登录窗口点击 Power 按钮。现在点击并按住键盘上的 Shift,然后点击 Restart。.

- 现在选择 Troubleshoot → Advanced options → Startup Settings 然后再点击 ��

-

一旦你的计算机处在活跃的状态,选择 Startup Settings 窗口里的 Enable Safe Mode with Networking

-

步骤2: 移除 TeslaCrypt 2.0

请使用你那个已受感染的账户登录并打开网页浏览器。下载 FortectIntego 或其他合法的反间谍软件程序。在运行完整的系统扫描之前请先更新程序,将属于勒索软件的恶意文件移除,并完成整个TeslaCrypt 2.0 的移除过程。

如果你的勒索软件正在封锁 Safe Mode with Networking,请试试看其他方法。

使用 System Restore 来移除 TeslaCrypt 2.0

-

步骤1: 将你的计算机重新启动至 Safe Mode with Command Prompt

Windows 7 / Vista / XP- 点击 Start → Shutdown → Restart → OK.

- 当你的计算机处在活跃的状态时,开始点击 F8 几次直至你看到 Advanced Boot Options 窗口

-

从列表中选择 Command Prompt

Windows 10 / Windows 8- 在 Windows 登录窗口点击 Power 按钮。现在点击并按住键盘上的 Shift,然后点击 Restart。.

- 现在选择 Troubleshoot → Advanced options → Startup Settings 然后再点击 ��

-

一旦你的计算机处在活跃的状态,选择 Startup Settings 窗口里的 Enable Safe Mode with Command Prompt

-

步骤2: 将你的系统文件和设置还原

-

一旦 Command Prompt 窗口显示时,输入 cd restore 并点击 Enter。

-

现在输入 rstrui.exe 然后再点击 Enter 一次。.

-

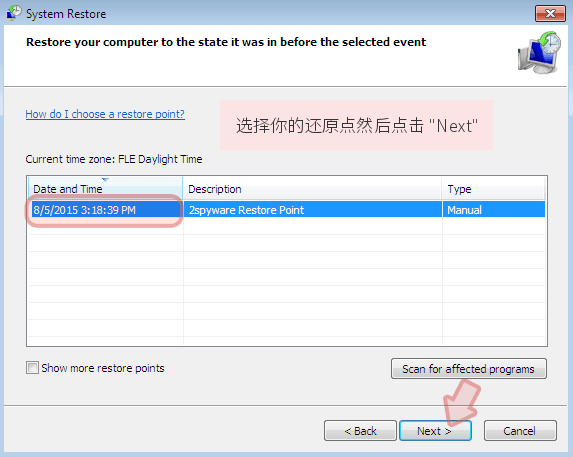

当显示新的窗口时,点击 Next 然后选择在 TeslaCrypt 2.0 渗入之前的还原点,完成后点击 Next。

-

现在请点击 Yes 以启动系统还原。

-

一旦 Command Prompt 窗口显示时,输入 cd restore 并点击 Enter。

最后,你应该考虑采取加密勒索软件的防护措施。欲在你的计算机防止TeslaCrypt 2.0 或其他勒索软件的侵入,请使用信誉良好的反间谍软件,比如 FortectIntego、SpyHunter 5Combo Cleaner 或 Malwarebytes

向你推荐

不要让政府监视你

政府在跟踪用户数据和监视公民方面存在许多问题,因此你应该考虑到这一点,并了解有关可疑信息收集实践的更多信息。请在互联网上完全匿名以避免任何不必要的政府跟踪或监视。

你可以选择不同的位置,上网并访问所需的任何资料,而不受到特殊内容的限制。通过使用 Private Internet Access VPN.,你可以轻松享受互联网连接,并且不会遭到黑客入侵。

控制政府或任何其他不需要方可以访问的信息,并且可以在不被监视的情况下在线浏览。即使你并没有参与非法活动,或者你信任你所选择的服务和平台,你也要对自己的安全性保持怀疑,并通过使用 VPN 服务采取预防措施。

备份文件以便在被恶意软件攻击后可以使用

由于网络感染或自己的错误行为,计算机用户可能会遭受各种各样的损失。恶意软件造成的软件问题,或加密导致的直接数据丢失,都可能会导致设备出现问题或永久损坏。如果你拥有适当的最新备份,那你可以在发生此类事件后轻松还原数据,继续工作。

在设备上进行任何更改后,创建新的备份更新非常重要,这样你就可以回到恶意软件更改任何内容或设备问题导致数据或性能损坏时的工作点。请持续这种行为,让文件备份成为你每天或每周的习惯。

当你拥有每个重要文档或项目的先前版本时,你就不会感到沮丧和崩溃,因为当恶意软件突然出现时,它就能派上用场。请使用 Data Recovery Pro 进行系统还原。