WannaCry病毒移除指南

什么是WannaCry 勒索软件病毒?

大规模的网络攻击:WannaCry勒索软件侵入全世界超过230,000台计算机

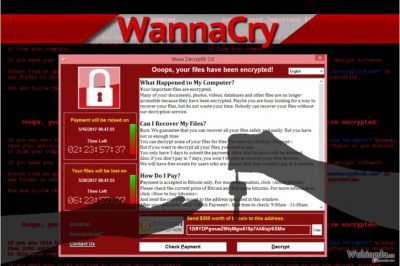

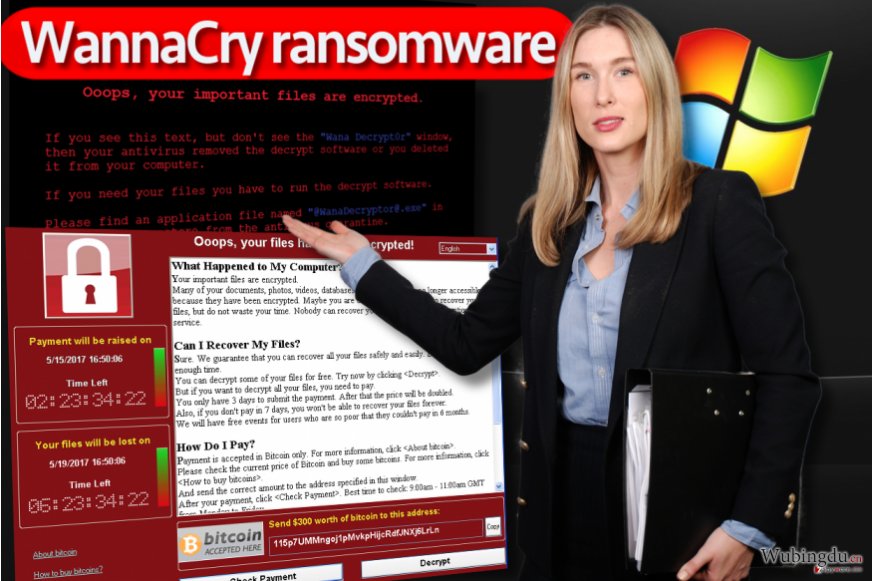

WannaCry 病毒是一个勒索软件类型的程序,它使用了EternalBlue 漏洞来感染运行 Microsoft Windows (微软视窗)操作系统的计算机。这个勒索软件也被称为 WannaCrypt0r、WannaCryptor、WCry 和 Wana Decrypt0r。一旦它进入目标计算机,它迅速地加密所有的文件,并以这些文件扩展名字标注:.wcry、.wncryt 和 .wncry。

这个病毒使用强大的密码让数据变得无法使用,它也会修改桌面壁纸,并创建“Please Read Me!.txt”(请阅读我)的勒索字条,然后启动一个标题为 “Wanna Decrypt0r” 的程序窗口,说明了计算机上文件已经被加密。这个恶意程序会催促受害者以比特币支付价值 $300 至 $600 的赎金,并且说明如果受害者没有在 7 天内付款,他们的所有文件将被删除。这个恶意软件会删除卷影副本,防止受害者还原被加密的数据。除此之外,这个勒索软件像蠕虫般 操作,因为一旦它进入目标计算机,它会开始寻找其他的计算机来感染。这个恶意软件利用了 Windows OS 的安全漏洞,在没有获得用户的许可下,使用文件共享工具(比如 Dropbox 或共享驱动器)迅速传播。因此,如果你已经受到网络攻击,你必须尽快移除 WannaCry 以停止它进一步蔓延。

尽管病毒承诺在你汇款后还原你的文件,但是没有理由相信犯罪份子所说的。wubingdu.cn 团队建议在“带有网络的安全模式”下,使用如 FortectIntego的反恶意程序来删除勒索软件。

网络犯罪份子使用这个勒索软件于上个星期五,2017 年 5 月 12 日启动了大规模的网络攻击。根据最新报告,恶意攻击成功在 150 多个国家侵入超过 230 000 台计算机。

这个网络攻击的影响是严重的——虽然病毒针对了来自各个领域的组织,但医疗保健l领域似乎受影响最大 。由于这个攻击,各种医院服务已停止服务,举个例子,上百个手术已被推迟。据报告指出,受这个勒索软件侵入的第一大公司是西班牙电信 (Telefonica)、天然气公司 (Gas Natural) 和 Iberdrola 公司。一些受侵入的公司存有备份,其他的不得不面对惨重的后果。没有任何例外,所有的受害者都被建议尽快进行 WannaCry 移除,因为这样能防止勒索软件进一步蔓延。

Wanna Cry 使用 EternalBlue 漏洞分布

WannaCry 勒索软件主要的感染载体是 EternalBlue 漏洞,这是一个从美国国家安全局 (US National Security Agency, NSA) 偷来的网络偷窥工具,然后被一个名字为 Shadow Brokers(影子经纪人)的黑客群组在网上发布。EternalBlue 漏洞把目标锁定在微软所执行的“伺服器讯息块 (Server Message Block, SMB) 协议里的 Windows CVE-2017-0145 的漏洞。该漏洞已经被修补,建议参考微软的安全公告 MS17-010 (于 2017 年 5 月 14 日发行)。

作恶者使用的漏洞代码主要是用来感染过时的 Windows 7 和 Windows Server 2008 系统;而跟据报导,Windows 10 的用户是不会被这个病毒侵入的。恶意软件通常是以含有漏洞攻击包和勒索软件本身的 trojan dropper 形式出现,该程序然后尝试连接其中一个远程伺服器以便把勒索软件下载到计算机里。最新的 WannaCry 变种是通过 girlfriendbeautiful[.]ga/hotgirljapan.jpg?i=1 在亚太区分布的。勒索软件会侵入任何一个缺乏勒索软件分布知识的用户,因此我们建议阅读这个由我们专家编写的 Wanna Cry 勒索软件预防指南:

- 安装微软刚刚发布的 MS17-010 系统安全更新。它解决了这个勒索软件所用的特定漏洞。该更新也例外地发布给甚至是旧的操作系统,比如 Windows XP 或 Windows 2003。

- 将计算机里的其他程序保持在最新版本。

- 安装一个信誉可靠的反恶意软件来防护你的计算机,对抗以恶意程序感染你计算机的非法企图。

- 从不打开来自陌生人或没有生意来往公司的电邮。

- 使用微软提供的指示禁用 SMBv1。

WannaCry 的版本

.wcry 文件扩展病毒。相信这是这个坏名声勒索软件的第一个版本,它于 2017 年 2 月被发现,起初它并不像是一个可以超越最流行病毒如 Cryptolocker、CryptXXX 或 Cerber 的病毒。这个病毒使用了以 AES-128 加密的密码,稳稳地锁住文件,并在文件名字添加了 .wcry 文件扩展名字,然后要求把 0.1 比特币汇到所提供的虚拟钱包。这个恶意软件起初是通过垃圾电邮分布。然而,这个特定的病毒并没有为其开发者带来丰富的收入。虽然被这个勒索软件加密的文件似乎无法在没有解密密钥的情况下恢复原状,但其开发者还是决定升级这个恶意程序。

WannaCrypt0r 勒索软件病毒。这是勒索软件更新版本的另一个名字。这个新的版本选用了 Windows 的漏洞作为其主要的攻击载体,并在数秒内加密所有储存在系统上的文件。受害者可以从添加在原本文件名的扩展名字里识别被侵入的文件—— .wncry、wncryt 或 .wcry。在没有备份或私钥(加密过程所创建)的情况下,没有任何方法可以还原被损坏的数据。这个病毒通常要求 $300,但如果受害者无法在三天内付款,它会把赎金提高到 $600。

WannaDecrypt0r 勒索软件病毒。WannaDecrypt0r 是这个病毒成功渗入目标系统后启动的程序。研究人员已经发现到 Wanna Decryptor 1.0 和 Wanna Decryptor 2.0 版本接触受害者。这个恶意软件显示了一个倒计时钟,显示在价格飙升之前必须支付赎金的剩余时间,并且也在同样的倒计时钟里,显示病毒即将从计算机删除所有数据的剩余时间。这个特定的版本于 2017 年 5 月 12 日震惊了虚拟社区,但在几天后它被一个名为 MalwareTech 的安全研究人员停止。

如何移除 WannaCry 并还原被加密的文件?

你应该只依靠专业的方法来移除 WannaCry 病毒,而不是尝试手动卸载这个恶意程序。这个病毒是非常危险的,它使用了复杂的方法在整个计算机系统传播,并且也会感染连接着的计算机和智能设备。你越快禁用这个病毒越好,因此不要再浪费时间了。如果你存有备份,不要急着把它连接到已受侵入的计算机里,否则这些数据副本也会被加密。为了取得最好的效果,我们建议你按照这些由 wubingdu.cne 团队提供的 WannaCry 移除指南操作。

手动WannaCry病毒移除指南

使用 Safe Mode with Networking 来移除 WannaCry

如果想要删除 WannaCry 病毒,请小心按照所提供的每个步骤操作,确保你以正确的模式启动计算机启动。通过这个方法,你将禁用这个病毒,并创建了一个正确的环境,方便启动恶意软件的移除软件。

-

步骤1: 将你的计算机重新启动至 Safe Mode with Networking

Windows 7 / Vista / XP- 点击 Start → Shutdown → Restart → OK.

- 当你的计算机处在活跃的状态时,开始点击 F8 几次直至你看到 Advanced Boot Options 窗口

-

从列表中选择 Safe Mode with Networking

Windows 10 / Windows 8- 在 Windows 登录窗口点击 Power 按钮。现在点击并按住键盘上的 Shift,然后点击 Restart。.

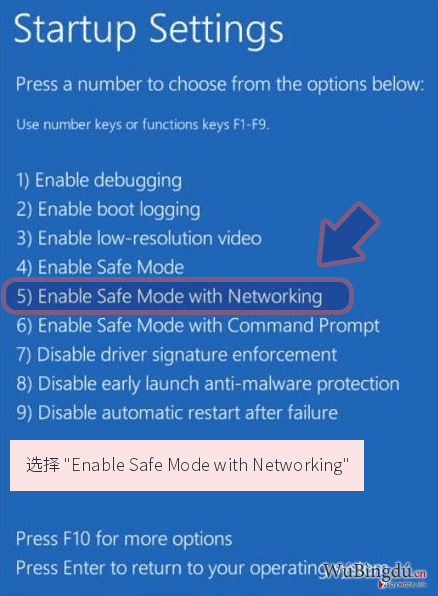

- 现在选择 Troubleshoot → Advanced options → Startup Settings 然后再点击 ��

-

一旦你的计算机处在活跃的状态,选择 Startup Settings 窗口里的 Enable Safe Mode with Networking

-

步骤2: 移除 WannaCry

请使用你那个已受感染的账户登录并打开网页浏览器。下载 FortectIntego 或其他合法的反间谍软件程序。在运行完整的系统扫描之前请先更新程序,将属于勒索软件的恶意文件移除,并完成整个WannaCry 的移除过程。

如果你的勒索软件正在封锁 Safe Mode with Networking,请试试看其他方法。

使用 System Restore 来移除 WannaCry

如果方法 1 无法帮你消除这个恶意程序,我们高度建议尝试这个选项。

-

步骤1: 将你的计算机重新启动至 Safe Mode with Command Prompt

Windows 7 / Vista / XP- 点击 Start → Shutdown → Restart → OK.

- 当你的计算机处在活跃的状态时,开始点击 F8 几次直至你看到 Advanced Boot Options 窗口

-

从列表中选择 Command Prompt

Windows 10 / Windows 8- 在 Windows 登录窗口点击 Power 按钮。现在点击并按住键盘上的 Shift,然后点击 Restart。.

- 现在选择 Troubleshoot → Advanced options → Startup Settings 然后再点击 ��

-

一旦你的计算机处在活跃的状态,选择 Startup Settings 窗口里的 Enable Safe Mode with Command Prompt

-

步骤2: 将你的系统文件和设置还原

-

一旦 Command Prompt 窗口显示时,输入 cd restore 并点击 Enter。

-

现在输入 rstrui.exe 然后再点击 Enter 一次。.

-

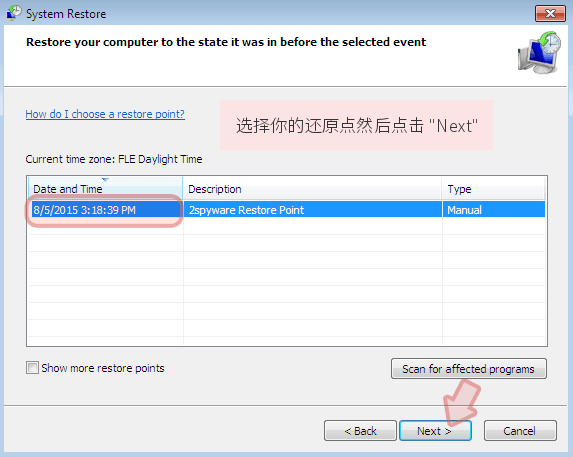

当显示新的窗口时,点击 Next 然后选择在 WannaCry 渗入之前的还原点,完成后点击 Next。

-

现在请点击 Yes 以启动系统还原。

-

一旦 Command Prompt 窗口显示时,输入 cd restore 并点击 Enter。

额外指示:恢复你的数据

以上的指南将帮你从你的计算机移除 WannaCry。欲恢复被加密的文件,我们建议使用由 wubingdu.cn 安全专家准备的详细指南。除非你愿意花费 $300 至 $600,或者你存有备份,否则你无法还原被这个可怕病毒加密的文件。恶意软件分析人员正在研究病毒的示例,可能某一天他们会提供解密工具。然而,这一天可能永远都不会到来,因为如果没有正确的解密密钥,似乎没有方法可以反转加密过程。在那之前,我们建议你尝试这些数据复原选项:

如果你的文件已被 WannaCry 加密,你可以使用几个方法来将它们还原:

安装并运行 Data Recovery Pro

如果你想要还原一部分被加密的文件,Data Recovery Pro 可能是一个正确的工具,这是如何使用的指示。

- 下载 Data Recovery Pro;

- 按照安装 Data Recovery 的步骤并在你的计算机上安装这个程序;

- 将它启动并扫描计算机以找出被 WannaCry 勒索软件加密的文件;

- 还原它们

找出卷影副本

有时候,即使是最复杂的病毒也无法完成所有的恶意任务。因此,如果你很幸运,病毒可能会在系统内留下卷影副本。为了找出并使用它们来复原数据,请安装 ShadowExplorer 软件。

- 下载 Shadow Explorer (http://shadowexplorer.com/);

- 按照 Shadow Explorer 安装向导然后将这个应用程序安装在你的计算机;

- 启动程序然后移到左上角的下拉菜单并选择被加密数据的硬盘,查看那儿有些什么文件夹;

- 右键点击你想要还原的文件夹然后选择 “Export”,你也可以选择你要将它储存的地方。

WannaCry 解密工具尚未可用

最后,你应该考虑采取加密勒索软件的防护措施。欲在你的计算机防止WannaCry 或其他勒索软件的侵入,请使用信誉良好的反间谍软件,比如 FortectIntego、SpyHunter 5Combo Cleaner 或 Malwarebytes

向你推荐

不要让政府监视你

政府在跟踪用户数据和监视公民方面存在许多问题,因此你应该考虑到这一点,并了解有关可疑信息收集实践的更多信息。请在互联网上完全匿名以避免任何不必要的政府跟踪或监视。

你可以选择不同的位置,上网并访问所需的任何资料,而不受到特殊内容的限制。通过使用 Private Internet Access VPN.,你可以轻松享受互联网连接,并且不会遭到黑客入侵。

控制政府或任何其他不需要方可以访问的信息,并且可以在不被监视的情况下在线浏览。即使你并没有参与非法活动,或者你信任你所选择的服务和平台,你也要对自己的安全性保持怀疑,并通过使用 VPN 服务采取预防措施。

备份文件以便在被恶意软件攻击后可以使用

由于网络感染或自己的错误行为,计算机用户可能会遭受各种各样的损失。恶意软件造成的软件问题,或加密导致的直接数据丢失,都可能会导致设备出现问题或永久损坏。如果你拥有适当的最新备份,那你可以在发生此类事件后轻松还原数据,继续工作。

在设备上进行任何更改后,创建新的备份更新非常重要,这样你就可以回到恶意软件更改任何内容或设备问题导致数据或性能损坏时的工作点。请持续这种行为,让文件备份成为你每天或每周的习惯。

当你拥有每个重要文档或项目的先前版本时,你就不会感到沮丧和崩溃,因为当恶意软件突然出现时,它就能派上用场。请使用 Data Recovery Pro 进行系统还原。